Isi

- Melangkah

- Metode 1 dari 2: Dengan Zenmap

- Metode 2 dari 2: Menggunakan baris perintah

- Tips

- Peringatan

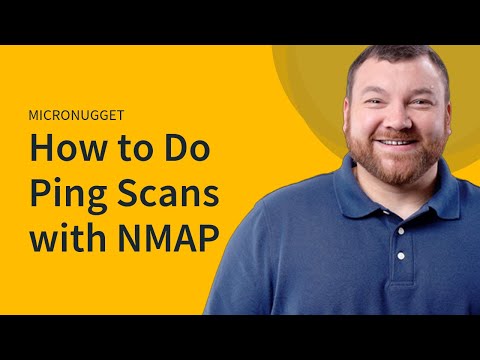

Apakah Anda mengkhawatirkan keamanan jaringan Anda atau orang lain? Mengamankan router Anda dari penyusup yang tidak diinginkan adalah salah satu fondasi jaringan yang aman. Salah satu alat dasar untuk tugas ini adalah Nmap atau Network Mapper. Program ini memindai target dan melaporkan port mana yang terbuka dan mana yang ditutup. Pakar keamanan menggunakan program ini untuk menguji keamanan jaringan.

Melangkah

Metode 1 dari 2: Dengan Zenmap

Unduh penginstal Nmap. Anda dapat mengunduh ini secara gratis dari situs web pengembang. Sangat disarankan agar Anda mengunduhnya langsung dari pengembangnya untuk menghindari virus atau file palsu. Paket instalasi Nmap menyertakan Zenmap, antarmuka grafis untuk Nmap yang memudahkan pemula untuk menjalankan pemindaian tanpa harus mempelajari perintah.

Unduh penginstal Nmap. Anda dapat mengunduh ini secara gratis dari situs web pengembang. Sangat disarankan agar Anda mengunduhnya langsung dari pengembangnya untuk menghindari virus atau file palsu. Paket instalasi Nmap menyertakan Zenmap, antarmuka grafis untuk Nmap yang memudahkan pemula untuk menjalankan pemindaian tanpa harus mempelajari perintah. - Program Zenmap tersedia untuk Windows, Linux dan Mac OS X. Anda dapat menemukan file instalasi untuk semua sistem operasi di situs web Nmap.

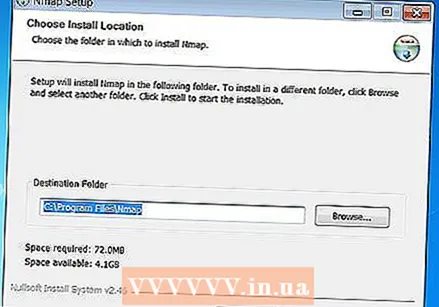

Instal Nmap. Setelah unduhan selesai, jalankan penginstal. Anda akan ditanya komponen mana yang ingin Anda instal. Untuk memanfaatkan Nmap sepenuhnya, Anda harus tetap mencentang semuanya. Nmap tidak akan menginstal adware atau spyware.

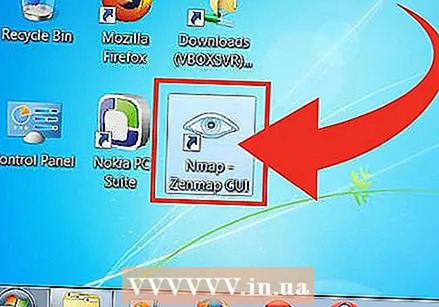

Instal Nmap. Setelah unduhan selesai, jalankan penginstal. Anda akan ditanya komponen mana yang ingin Anda instal. Untuk memanfaatkan Nmap sepenuhnya, Anda harus tetap mencentang semuanya. Nmap tidak akan menginstal adware atau spyware.  Jalankan program Nmap GUI Zenmap. Jika Anda membiarkan pengaturan default selama instalasi, Anda akan melihat ikonnya di desktop Anda. Jika tidak, periksa menu Start. Membuka Zenmap akan memulai program.

Jalankan program Nmap GUI Zenmap. Jika Anda membiarkan pengaturan default selama instalasi, Anda akan melihat ikonnya di desktop Anda. Jika tidak, periksa menu Start. Membuka Zenmap akan memulai program.  Masukkan target untuk pemindaian. Program Zenmap membuat pemindaian menjadi proses yang cukup sederhana. Langkah pertama dalam melakukan pemindaian adalah memilih audiens target Anda. Anda dapat memasukkan domain (example.com), alamat IP (127.0.0.1), alamat jaringan (192.168.1.0/24) atau kombinasinya.

Masukkan target untuk pemindaian. Program Zenmap membuat pemindaian menjadi proses yang cukup sederhana. Langkah pertama dalam melakukan pemindaian adalah memilih audiens target Anda. Anda dapat memasukkan domain (example.com), alamat IP (127.0.0.1), alamat jaringan (192.168.1.0/24) atau kombinasinya. - Bergantung pada intensitas dan tujuan pemindaian, melakukan pemindaian Nmap mungkin bertentangan dengan syarat dan ketentuan ISP Anda dan mungkin tampak mencurigakan. Selalu periksa undang-undang di negara Anda dan kontrak ISP Anda sebelum melakukan pemindaian Nmap untuk target selain jaringan Anda sendiri.

Pilih profil Anda. Profil adalah grup pengubah prasetel yang mengubah apa yang dipindai. Profil memungkinkan Anda dengan cepat memilih berbagai jenis pemindaian tanpa harus mengetik parameter pada baris perintah. Pilih profil yang paling sesuai dengan kebutuhan Anda:

Pilih profil Anda. Profil adalah grup pengubah prasetel yang mengubah apa yang dipindai. Profil memungkinkan Anda dengan cepat memilih berbagai jenis pemindaian tanpa harus mengetik parameter pada baris perintah. Pilih profil yang paling sesuai dengan kebutuhan Anda: - Pemindaian intensif - Pemindaian ekstensif. Termasuk deteksi OS, deteksi versi, pemindaian skrip, rute pelacakan, dan waktu pemindaian agresif. Ini dianggap sebagai "pemindaian intrusif".

- Pindai ping - Pemindaian ini mendeteksi jika target sedang online tanpa memindai port.

- Scan cepat - Ini lebih cepat daripada pemindaian biasa karena pengaturan waktu yang agresif dan karena hanya port yang dipilih yang dipindai.

- Pemindaian biasa - Ini adalah pemindaian Nmap standar tanpa parameter apa pun. Ini akan mengembalikan ping dan menunjukkan port terbuka dari target.

Klik pindai untuk mulai memindai. Hasil pemindaian yang aktif ditampilkan di tab Output Nmap. Durasi pemindaian tergantung pada profil pemindaian yang Anda pilih, jarak fisik ke target, dan konfigurasi jaringan target.

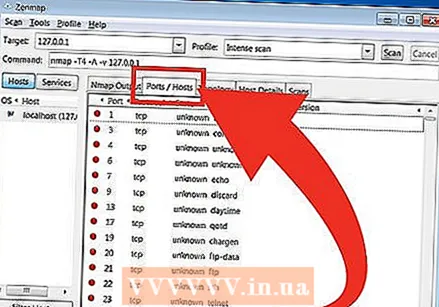

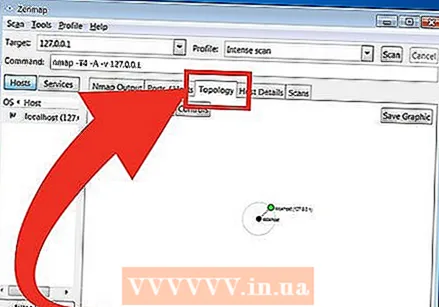

Klik pindai untuk mulai memindai. Hasil pemindaian yang aktif ditampilkan di tab Output Nmap. Durasi pemindaian tergantung pada profil pemindaian yang Anda pilih, jarak fisik ke target, dan konfigurasi jaringan target.  Baca hasil Anda. Setelah pemindaian selesai, Anda akan melihat pesan "Nmap selesai" di bagian bawah tab Output Nmap. Sekarang Anda dapat melihat hasilnya tergantung pada jenis pemindaian yang telah Anda lakukan. Semua hasil ditampilkan di tab Output utama Nmap, tetapi Anda dapat menggunakan tab lain untuk info lebih lanjut tentang data tertentu.

Baca hasil Anda. Setelah pemindaian selesai, Anda akan melihat pesan "Nmap selesai" di bagian bawah tab Output Nmap. Sekarang Anda dapat melihat hasilnya tergantung pada jenis pemindaian yang telah Anda lakukan. Semua hasil ditampilkan di tab Output utama Nmap, tetapi Anda dapat menggunakan tab lain untuk info lebih lanjut tentang data tertentu. - Ports / Host - Tab ini menunjukkan hasil scan port Anda, termasuk layanan dari port tersebut.

- Topologi - Ini menunjukkan traceroute untuk pemindaian yang telah Anda lakukan. Di sini Anda dapat melihat berapa banyak lompatan yang dilewati data Anda untuk mencapai tujuan.

- Rincian Host - Ini berisi ikhtisar tujuan Anda, diperoleh melalui pemindaian, seperti jumlah port, alamat IP, nama host, sistem operasi, dll.

- Memindai - Tab ini menyimpan pekerjaan pemindaian yang Anda jalankan sebelumnya. Ini memungkinkan Anda memindai ulang dengan cepat menggunakan sekumpulan parameter tertentu.

- Ports / Host - Tab ini menunjukkan hasil scan port Anda, termasuk layanan dari port tersebut.

Metode 2 dari 2: Menggunakan baris perintah

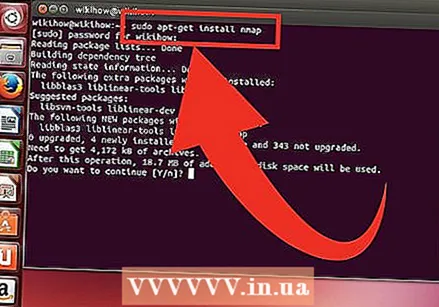

- Instal Nmap. Sebelum menggunakan Nmap, Anda perlu menginstal perangkat lunak agar Anda dapat menjalankannya dari baris perintah sistem operasi Anda. Nmap berukuran kecil dan tersedia tanpa biaya dari pengembang. Ikuti petunjuk di bawah ini untuk sistem operasi Anda:

- Linux - Unduh dan instal Nmap dari repositori Anda. Nmap tersedia untuk sebagian besar repositori Linux. Jalankan perintah di bawah ini tergantung pada distribusi Anda:

- Topi Merah, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm (32-bit) ATAU

rpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm (64-bit) - Debian, Ubuntu

sudo apt-get install nmap

- Topi Merah, Fedora, SUSE

- Windows - Unduh penginstal dari Nmap. Anda dapat mengunduh ini secara gratis dari situs web pengembang. Sangat disarankan agar Anda mengunduh langsung dari pengembangnya untuk menghindari kemungkinan virus atau file palsu. Penginstal memungkinkan Anda untuk menginstal alat baris perintah Nmap dengan cepat tanpa mengekstraknya ke folder yang benar.

- Jika Anda tidak menginginkan antarmuka pengguna grafis Zenmap, Anda dapat menghapus centangnya selama proses instalasi.

- Mac OS X - Unduh file gambar disk Nmap. Ini dapat diunduh secara gratis dari situs web pengembang. Sangat disarankan agar Anda mengunduh langsung dari pengembangnya untuk menghindari kemungkinan virus atau file palsu. Gunakan penginstal yang disertakan untuk menginstal Nmap di sistem Anda. Nmap membutuhkan OS X 10.6 atau lebih tinggi.

- Linux - Unduh dan instal Nmap dari repositori Anda. Nmap tersedia untuk sebagian besar repositori Linux. Jalankan perintah di bawah ini tergantung pada distribusi Anda:

- Buka baris perintah. Anda memulai perintah Nmap dari baris perintah, dan hasilnya ditampilkan di bawah perintah. Anda dapat menggunakan variabel untuk mengubah pemindaian. Anda dapat menjalankan pemindaian dari direktori mana pun pada baris perintah.

- Linux - Buka terminal jika Anda menggunakan GUI untuk distribusi Linux Anda. Lokasi terminal berbeda-beda untuk setiap distribusi.

- Windows - Ini dapat diakses dengan menekan tombol Windows + R dan mengetik "cmd" di kolom run. Di Windows 8, tekan tombol Windows + X dan pilih prompt perintah dari menu. Anda dapat menjalankan pemindaian Nmap dari folder lain.

- Mac OS X - Buka aplikasi Terminal di subfolder Utilitas pada folder Aplikasi.

- Linux - Buka terminal jika Anda menggunakan GUI untuk distribusi Linux Anda. Lokasi terminal berbeda-beda untuk setiap distribusi.

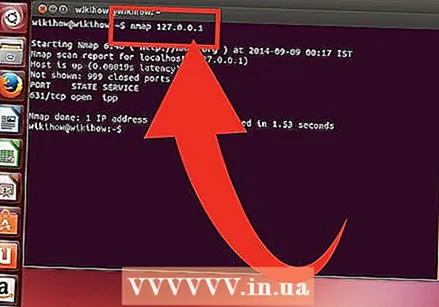

Pindai gerbang audiens target Anda. Untuk melakukan pemindaian standar, ketik nmap target>. Ini akan melakukan ping ke target dan memindai porta. Ini adalah pemindaian yang dapat dengan mudah dideteksi. Hasilnya ditampilkan di layar. Anda mungkin harus menggulir ke atas lagi untuk melihat semua hasil.

Pindai gerbang audiens target Anda. Untuk melakukan pemindaian standar, ketik nmap target>. Ini akan melakukan ping ke target dan memindai porta. Ini adalah pemindaian yang dapat dengan mudah dideteksi. Hasilnya ditampilkan di layar. Anda mungkin harus menggulir ke atas lagi untuk melihat semua hasil. - Bergantung pada intensitas dan tujuan pemindaian, menjalankan pemindaian Nmap mungkin bertentangan dengan syarat dan ketentuan ISP Anda dan mungkin tampak mencurigakan. Selalu periksa hukum di negara Anda dan kontrak ISP Anda sebelum menjalankan pemindaian Nmap pada target selain jaringan rumah Anda.

Jalankan pemindaian khusus. Anda dapat menggunakan variabel pada baris perintah untuk mengubah parameter pemindaian, menghasilkan hasil yang lebih detail atau kurang detail. Mengubah variabel pemindaian akan mengubah kedalaman pemindaian. Anda dapat menambahkan beberapa variabel, dipisahkan oleh spasi. Tempatkan variabel di depan target: variabel nmap> variabel> target>

Jalankan pemindaian khusus. Anda dapat menggunakan variabel pada baris perintah untuk mengubah parameter pemindaian, menghasilkan hasil yang lebih detail atau kurang detail. Mengubah variabel pemindaian akan mengubah kedalaman pemindaian. Anda dapat menambahkan beberapa variabel, dipisahkan oleh spasi. Tempatkan variabel di depan target: variabel nmap> variabel> target> - -sS - Ini adalah pemindaian siluman SYN. Ini kurang terlihat dibandingkan pemindaian standar, tetapi bisa memakan waktu lebih lama. Banyak firewall modern dapat mendeteksi pemindaian –sS.

- -sn - Ini adalah scan ping. Ini menonaktifkan pemindaian port dan hanya memeriksa apakah host sedang online.

- -HAI - Ini adalah scan dari sistem operasi. Pemindaian akan mencoba menentukan sistem operasi target.

- -SEBUAH - Variabel ini menggunakan beberapa pemindaian yang paling umum digunakan: deteksi OS, deteksi versi, pemindaian skrip, dan traceroute.

- -F - Ini mengaktifkan mode cepat dan mengurangi jumlah port yang dipindai.

- -v - Ini menampilkan lebih banyak informasi dalam hasil Anda, membuatnya lebih mudah dibaca.

Jalankan pemindaian ke file XML. Anda dapat mengeluarkan hasil pemindaian Anda ke file XML agar mudah dibaca di browser web apa pun. Untuk melakukan ini, Anda membutuhkan variabel -lembu serta memberi nama file ke file XML baru. Perintah lengkap mungkin terlihat seperti nmap –oX Scan Results.xml target>.

Jalankan pemindaian ke file XML. Anda dapat mengeluarkan hasil pemindaian Anda ke file XML agar mudah dibaca di browser web apa pun. Untuk melakukan ini, Anda membutuhkan variabel -lembu serta memberi nama file ke file XML baru. Perintah lengkap mungkin terlihat seperti nmap –oX Scan Results.xml target>. - File XML akan disimpan di lokasi kerja Anda saat ini.

Tips

- Target tidak menanggapi? Tempatkan parameter "-P0" setelah pemindaian. Ini akan memaksa Nmap untuk mulai memindai meskipun program menganggap target tidak ada. Ini berguna jika komputer diblokir oleh firewall.

- Ingin tahu bagaimana pemindaiannya? Saat pemindaian sedang berlangsung, tekan bilah spasi atau tombol apa saja untuk melihat kemajuan Nmap.

- Jika pemindaian Anda tampaknya berlangsung lama (dua puluh menit atau lebih), tambahkan parameter "-F" ke perintah sehingga Nmap hanya memindai port yang paling sering digunakan.

Peringatan

Jika Anda sering menjalankan pemindaian Nmap, perlu diingat bahwa ISP (Penyedia Layanan Internet) Anda mungkin mengajukan pertanyaan. Beberapa ISP secara teratur memindai lalu lintas Nmap, dan Nmap bukanlah alat yang paling tidak mengganggu. Nmap adalah alat yang sangat terkenal yang digunakan oleh peretas, jadi Anda mungkin harus menjelaskannya.

- Pastikan Anda berwenang untuk memindai target! Memindai www.whitehouse.gov hanya akan menimbulkan masalah. Jika Anda ingin memindai target, coba scanme.nmap.org. Ini adalah komputer uji, yang disiapkan oleh pembuat Nmap, yang bebas untuk memindai tanpa masalah.